Mengenal Web Application Firewall

Pengertian WAF

WAF (Web Application Firewall) adalah sebuah susunan filter yang berfungsi untuk menyaring, memonitor dan melakukan blocking terhadap data yang berasal dari client ke sebuah webserver. Web Application Firewall menganalisa lalu lintas HTTP untuk memutuskan apakah traffic yang masuk valid dan berupaya untuk mencegah serangan web seperti serangan DDoS, cross-site scripting (XSS) dan SQL Injection. Biasanya sering di anggap sebagai reverse proxy.

Web Application Firewall difokuskan pada layer ke-7; Application layer dari OSI Model. Access Control diimplementasikan dengan menggunakan Access Control Lists sebagai rules untuk mengizinkan atau menolak traffic. WAF bisa datang dalam bentuk alat, server plugin, atau filter, dan mungkin disesuaikan dengan aplikasi. Upaya untuk melakukan kustomasi ini dapat menjadi signifikan dan perlu dijaga karena aplikasi tersebut di modifikasi.

Meskipun nama untuk mode operasi ini mungkin berbeda, WAF pada dasarnya digunakan secara inline dalam tiga cara yang berbeda. Menurut NSS Labs, opsi penggunaan seperti transparent bridge, transparent reverse proxy, dan reverse proxy.

“Transparent” mengacu pada fakta bahwa traffice HTTP dikirim langsung ke aplikasi web, oleh karena itu WAF transparan antara klien dan server. Hal ini berbeda dengan reverse proxy, dimana WAF bertindak sebagai proxy dan traffic klien dikirim langsung ke WAF. WAF kemudian secara terpisah mengirimkan traffic yang telah disaring ke aplikasi web. Hal ini bisa memberikan manfaat tambahan seperti masking IP namun juga bisa membawa kelemahan seperti latensi kinerja.

Sejarah WAF

Firewall aplikasi web khusus memasuki pasar pada akhir 1990-an pada saat serangan server web menjadi lebih umum.

Versi awal WAF dikembangkan oleh Perfecto Technologies dengan produk AppShield yang berfokus pada pasar e-niaga dan dilindungi dari entri karakter halaman web ilegal. Pada tahun 2002, proyek open source ModSecurity dibentuk untuk membuat teknologi WAF lebih mudah diakses. Mereka menyelesaikan aturan inti yang ditetapkan untuk melindungi aplikasi web, berdasarkan pekerjaan kerentanan Komite Teknis Keamanan Aplikasi Web (WAS TC) OASIS. Pada tahun 2003, mereka memperluas dan menstandarkan aturan melalui Proyek Keamanan Aplikasi Web Terbuka Daftar 10 Teratas (OWASP), peringkat tahunan untuk kerentanan keamanan web. Daftar ini akan menjadi standar industri untuk kepatuhan keamanan aplikasi web.

Sejak saat itu, pasar terus tumbuh dan berkembang, terutama berfokus pada pencegahan penipuan kartu kredit. Dengan pengembangan Standar Keamanan Data Industri Kartu Pembayaran (PCI DSS), sebuah standarisasi kontrol atas data pemegang kartu, keamanan menjadi lebih diatur di sektor ini. Menurut Majalah CISO, pasar WAF diharapkan tumbuh menjadi $ 5,48 miliar pada tahun 2022.

Vendor WAF Commercial

Banyak penyedia WAF komersil yang menawarkan fitur-fitur yang hampir sama, tetapi memiliki perbedaan dasar seperti user interface, deployment option, atau kebutuhan didalam lingkungan yang spesifik.

-

Appliance

-

- Radware – AppWall

- Monitorapp AIWAF

- Barracuda Networks WAF

- Citrix Netscaler Application Firewall

- F5 Big-IP Application Security Manager

- Penta Security WAPPLES

- Imperva SecureSphere

- Fortinet FortiWeb

- Positive Technologies, PT Application Firewall

-

Cloud

-

- Akamai Technologies Kona

- Alibaba Cloud

- Amazon Web Services AWS WAF

- Barracuda Networks CloudGen WAF and WAF-as-a-Service

- CDNetworks

- Cloudbric

- Cloudflare

- Fortinet FortiWeb

- F5 Silverline

- Fastly

- IBM Cloud Internet Services WAF

- Imperva Incapsula

- Microsoft Azure Application Gateway with WAF

- Oracle Cloud Infrastructure WAF

- Qualys WAF

- Radware

- Rohde & Schwarz Cybersecurity WAF

- Sucuri Firewall

- VMware NSX Advanced Load Balancer (formerly Avi Vantage)

-

Pilihan Open Source

Solusi open source tersedia bagi publik untuk penggunaan umum.

-

- ModSecurity

- NAXSI

- OctupusWAF

Konfigurasi Dasar WAF

Konfigurasi awal untuk ModSecurity yang berfungsi sebagai WAF ini adalah :

-

SecRuleEngine

Setting pada SecRuleEngine ini akan menentukan apakah rule engine akan On, atau Off atau DetecionOnly.

-

SecDefaultAction

Pada SecDefaultAction ini biasanya 403 (Forbidden). Pada ModSecurity memiliki lima fase dalam memproses permintaan.

Lama fase dalam pemrosesan permintaan pada ModSecurity ini adalah :

-

- Setelah Apache membaca header dari HTTP request.

- Setelah membaca request body.

- Sebelum response header dikirim ke client.

- Sebelum response body dikirim ke client.

- Sebelum proses logging.

-

SecRequestBodyAccess

Dengan di setting On maka akan memproses HTTP request bodies.

-

SecDebugLog

Pada setting SecDebugLog akan memberikan setting file log untuk debug.

-

SecDebugLogLevel

Pada SecDebugLogLevel ini akan menentukan tingkatan dalam merekam ke file log.

Alasan Membutuhkan Aturan ModSecurity

Berikut ini beberapa alasan membutuhkan aturan ModSecurity, yaitu :

1. Laboraturium antivirus comodo

Satu-satunya aturan ModSecurity gratis yang berasal dari perusahaan dengan lab antivirus terkenal secara internasional. Melihat ancaman di setiap level di seluruh dunia dan berdedikasi untuk mengubah pengetahuan itu menjadi solusi keamanan.

2. Kategorisasi aturan

Satu-satunya aturan ModSecurity gratis yang memungkinkan kategorisasi aturan, menggunakan teknologi yang menunggu paten. Hanya menjalankan aturan yang diperlukan, daripada membuang-buang siklus CPU yang berharga untuk mencari aturan yang tidak perlu.

3. Kinerja yang unggul

Untuk keamanan asalkan mendapatkan kinerja sistem terbaik dari pemasok aturan pihak ketiga, termasuk dari mereka yang membebankan biaya berlangganan yang besar.

4. Dukungan teknis gratis

Insinyur dan pakar keamanan Comodo siap membantu sekitar 24/7 di seluruh dunia.

5. Diperbaharui dengan kecepatan kilat

Pembaruan aturan cepat, sering dan mudah dikelola.

6. Inovasi tanpa henti

Comodo berdedikasi untuk terus meningkatkan dan meningkatkan keamanan.

Penerapan SecRule pada WAF

Berikut ini merupakan penerapan SecRule pada WAF, yaitu :

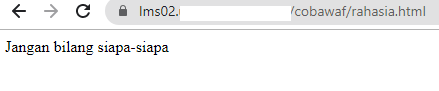

- Misalkan memiliki sebuah file rahasia.html.

- Kemudian akan membuat rule yang menghalangi akses untuk file yang mengandung kata rahasia. Maka akan mengedit pada modsecurity.conf seperti di bawah ini :

SecRuleEngine OnSecDefaultAction "phase:2,deny,log,status:403"# Block all requests that have the string "rahasia" in the URISecRule REQUEST_URI "rahasia"- Hasilnya adalah seperti gambar berikut ini :

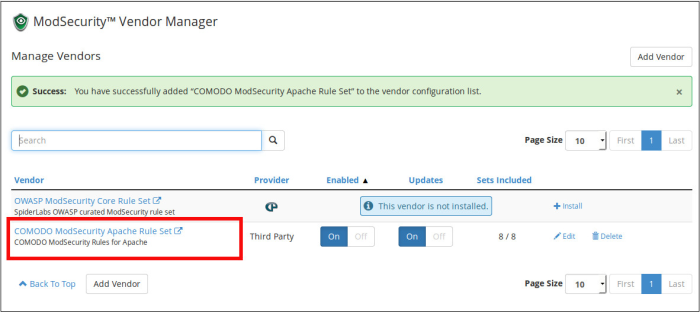

Cara Install Rule Set Pada WAF Comodo

Aturan perlindungan Comodo ModSecurity sekarang terintegrasi dalam cPanel dan dapat diaktifkan dari “Pusat Keamanan”.

- Masuk ke akun cPanel.

Catatan Penting : Vendor ModSecurity cPanel tidak kompatibel dengan plugin CWAF. Jadi tidak dapat menggunakan keduanya secara paralel untuk pengelolaan aturan perlindungan.

Jangan aktifkan kedua Set Aturan Comodo untuk Apache dan LiteSpeed secara bersamaan untuk menghindari konflik.

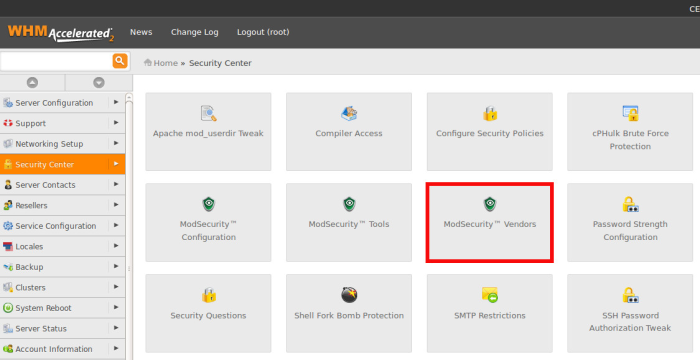

- Klik tab “Security Center” dari menu sebelah kiri, lalu “ModSecurity Vendors“.

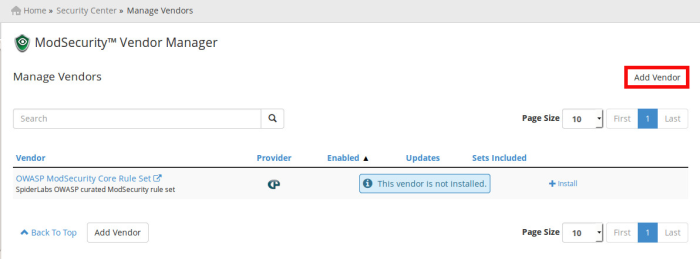

- Klik “Tambah Vendor” di layar “ModSecurity Vendor Manager“.

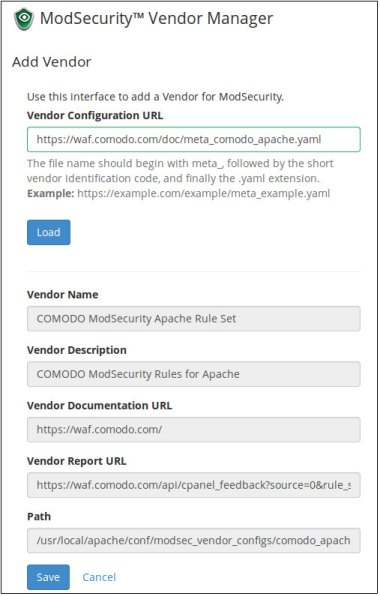

Di halaman “Tambahkan Vendor“, masukkan URL konfigurasi vendor tergantung pada jenis server web.

-

- Untuk Comodo ModSecurity Apache Rule Set https://waf.comodo.com/doc/meta_comodo_apache.yaml

- Untuk Comodo ModSecurity LiteSpeed Rule Set https://waf.comodo.com/doc/meta_comodo_litespeed.yaml

- Masukkan URL yang sesuai di bidang “Vendor Configuration URL” dan klik “Muat“.

Detail vendor akan diambil dan diisi secara otomatis di bidang.

- Klik tombol “Simpan“.